Klíče a certifikáty

Zde se ukazuje obsah binárního souboru se soukromými klíči a veřejnými certifikáty. Klíče a certifikáty jsou striktně odděleny pro každého uživatele IS Orsoft a leží na serveru na disku v souboru o1jXXXXXXXXXX.ks, kde XXXXXXXXXX označuje číslo uživatele z osob na 10 míst. Formát souboru datový typ „keystore“ a to v režimu „UBER“ BouncyCastle.

Každá položka seznamu je buď:

- soukromý klíč (může být ocertifikovaný nebo nemusí)

- veřejný certifikát

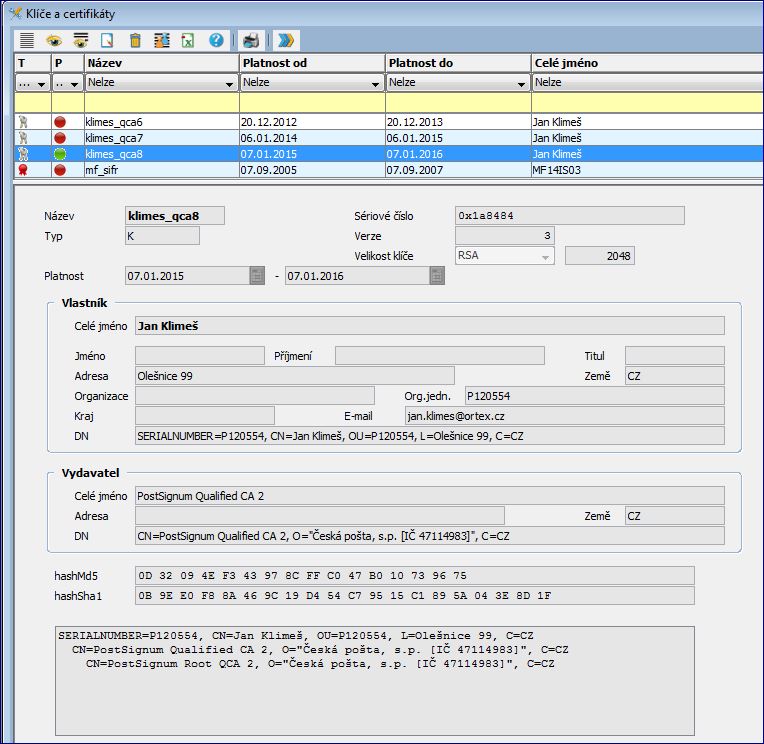

Příklad:

klimes_qca8 je soukromý klíč (má na začátku řádku klíček) a je platný (resp. je ocertifikován platným certifikátem).

mf_sifr je již neplatný certifikát (pravděpodobně šifrovací).

Soukromý klíč

Soukromý klíč v sobě obsahuje privátní data pro tvorbu elektronických podpisů. V detailu jsou informace z „nejbližšího“ certifikátu.

Příklad:

Z tohoto soukromého klíče můžeme vyčíst, kdo je majitel „nejbližšího“ certifikátu, kdo jej vydal atd. Zajímavý je konec obrazovky, kde je uvedeno řazení nadřízených certifikátů. Zde je jasné, že nejbližší certifikát ke klíči je Jan Klimeš, tento certifikát byl vydán certfikační autoritou PostSignum QCA2, která je certifikována PostSignum Root CA.

Co je to certifikát?

Certifikát je ve svém hlavním principu ověření, že daná osoba je vlastníkem soukromého klíče, ke kterému patří veřejný klíč, který je v certifikátu obsažen.

Po této relativně složité definici si to lze rozebrat takto:

- Certifikát vydává certifikační autorita

- Ta se zaručuje, že zná člověka, kterému certifikát vydává

- Dále se zaručuje, že ten cert certifikát je jednoznačný a neexistuje žádná duplicita veřejného klíče certifikátu (resp. ta pravděpodobnost je tak malá, že o ní nemusíme uvažovat).

- Certifikát má určitou platnost (většinou jeden rok)

- Certifikát je také podepsaný - a to certifikační autoritou (nadřízeným certifikátem)

Postup práce s klíči a certifikáty

Založení nového klíče

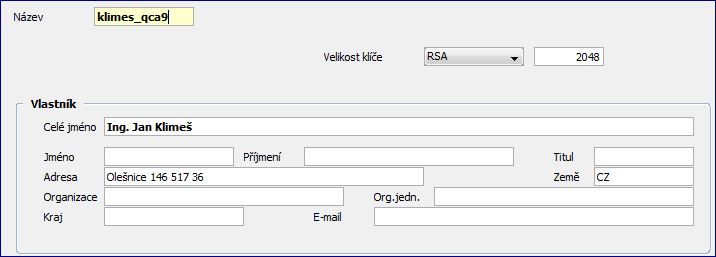

Nový klíč lze založit klávesou Enter. Tím se zapne obrazovka s omezeným zadáním, kde lze zadat jen informace, které jsou pro založení klíče třeba.

Není třeba zadávat mnoho informací, neboť během procesu certifikace (PostSignum, I.CA, …) budou informace doplněny do certifikátu.

Není třeba zadávat mnoho informací, neboť během procesu certifikace (PostSignum, I.CA, …) budou informace doplněny do certifikátu.

Po zadání hesla uložení by měla vzniknout nová položka s jediným nadřízeným, tzv. self-signed certifikátem.

Žádost o certifikát

Po založení nového klíče je třeba vytvořit „Žádost o cerfitikát“ (také certificate signing request). Postup je tento:

- postavíme se v editační obrazovce na klíč

- Další volba

- Vytvoření žádosti o certifikát (CSR)

- zadáme správné heslo

Na klienta se do zvoleného adresáře vytvoří soubor (velký pouze několik kb) s názvem certreq.req. Soubor je textový a obsahuje žádost ve formátu PKCS#10. S touto žádostí jdeme na Certifikační Autoritu (např. PostSignum, I.CA, …), kde nám vystaví certifikát.

Po vystavení certifikátu (buď ho dostaneme na flash paměti nebo si ho následně stáhneme ze stránek CA - dle pokynů CA) jej naimportujeme ke klíči.

Z tohoto plyne jedna důležitá věc:

CERTIFIKÁT LZE NAIMPORTOVAT JEN A POUZE KE KLÍČI, ZE KTERÉHO BYLA VYTVOŘENA ŽÁDOST O CERTIFIKÁT!

CERTIFIKÁT LZE NAIMPORTOVAT JEN A POUZE KE KLÍČI, ZE KTERÉHO BYLA VYTVOŘENA ŽÁDOST O CERTIFIKÁT!

Import certifikátu ke klíči

Jak už bylo zmíněno, zde se naimportuje certifikát, který byl vydán CA ke správnému klíči. K tomu musíme mít v úložišti klíčů ještě důvěryhodné nadřízené certifikáty CA. K tomu slouží dálší volba „Import důvěryhodného certifikátu“.

Import důvěryhodného certifikátu

Touto volbou dostaneme do úložiště klíčů certifikáty (veřejné klíče) certifikačních autorit, nebo také certifikáty nutné pro https spojení se zabezpečenými webovými stránkami a SOAP službami.

Import a export klíče

Pro možnost přenosu klíčů a certifikátů bezpečným způsobem mezi aplikacemi/počítači/systémy, byl vymyšlen standart PKCS#12. Do zašifrovaného souboru lze uložit jak soukromé klíče, tak i certifikáty. Soubor má většinou příponu .p12 nebo .pfx (také se o tom hovoří jako Personal Information Exchange)

Tímto způsobem je možné využít následujícího scénáře žádostí o certifikát:

- Přes webové rozhraní zažádám o certifikát (v úložišti Windows je vytvořen soukromý klíč - lze se podívat přes program certmgr.msc - do složky Pending Certificates)

- Dokončím certifikaci obvyklým způsobem popsaným CA (musím dát volbu „Exportovatelný klíč“ - ANO)

- Ve Windows úložišti mám „Osobní certifikát“ (osobní certifikát v pojmech Microsoftu znamená, že mám soukromý klíč i certifikát)

- Ten vyexportuji: certmgr.msc - Osobní certifikáty / All Tasks / Export - Next - YES Export Private Key - PKCS#12 - Include All Certificates - zadat heslo … a HOTOVO

- Provedu import do IS Orsoft

Nebo i opačně, udělat klíč, žádost, ocertifikování na IS Orsoft a pak přenést klíč do MS Windows, Lotus Notes, Outlook, a nevím kam všude ještě byste chtěli…

Žádost o následný certifikát

Pokud máme certifikát od PostSignum můžeme žádat z Orsoftu rovnou o následný certifikát. Co se stane?

- Po zadání hesla budeme dotázáni na název nového klíče

- Vznikne nový klíč, ke kterému vznikne rovnou žádost o certifikát.

- Jsme dotázáni, zda rovnou odeslat žádost na podatelnu emailem (email je podepsaný starým certifikátem a obsahuje novou žádost) - nejjednodušší varianta pro uživatele, někdy však problematická, protože některé serverové antiviry si do mailu přidají informace a „poškodí“ podepsaný email.

- Pokud se tak stane, je třeba vzít žádost o certifikát a jít se osobně projít na CA.

Update certifikátu ČSSZ

Jedním z nejdůležitějších certifikátů pro uživatele mezd a personalistiky je šifrovací certifikát ČSSZ pro přístup na VREP. Tento certifikát mívá většinou název csszsifr (ale může se lišit) a vlastník je DIS.CSSZ. RRRR . Každý rok je nový. Pro ulehčení práce stačí stisknout tuto volbu a bude do systému importován nový certifikát s původním jménem, aby nebylo třeba překonfigurovávat typy transakcí.

Konverze Keystore z původního Orsoftu

V Orsoftu byla podobná práce s certifikáty a klíči, ale ty byly uloženy trochu jinak. Při spuštění této konverze dojde k tomu, že se veze původní soubor o1jXXXXX.ks a jeho obsah je vložen do nového o1jXXXXXXXXXXX.ks kde XXXXX je původní osobní číslo na 5 znaků a ponovu je to na 10 znaků a je použit jiný formát úložiště klíčů.